Configuracion e Instalación Beini lo mas Nuevo

Beini

Beini, todo lo que necesitas saber

¿Que es el beini? Muchos se preguntarán esto, ya que han visto varios blog con este

mismo nombre, el beini es un software desarrollado para realizar auditorías

wifi, es decir permite, buscar, vulnerabilidades, en las conexiones de Internet

mediante wifi.

Este software esta basado en linux, en la conocida Tiny Core, es una pequeña distribución de unos 80 megabytes, es decir el beini es una distribución linux que es capaz de averiguar las claves wifi de las conexiones de Internet que usan este sistema para conectarse.

Este software esta basado en linux, en la conocida Tiny Core, es una pequeña distribución de unos 80 megabytes, es decir el beini es una distribución linux que es capaz de averiguar las claves wifi de las conexiones de Internet que usan este sistema para conectarse.

El beini es una pequeña

distribución Linux

En unos

cuantos megas, el beini es capaz de albergar tres herramientas muy poderosas

para realizar el descifrado de las contraseñas wifi. La primera de ellas es la

conocida Feeding Bottle,

que tiene la forma de un biberón, esta herramienta que esta en todas las

versiones del beini, es capas de averiguar contraseñas WEP y WPA (mediante

diccionario) sin ningún tipo de problemas. Enlace para descargar

el beini en español y todas las

versiones.

Antes de continuar detallando las herramientas del beini, puedes descargar cualquiera de las versiones para ir viendo de que va la distribución linux, para ello lo puedes hacer desde el blog descargar beini que reúne todas las versiones de esta fabulosa distribución.

Antes de continuar detallando las herramientas del beini, puedes descargar cualquiera de las versiones para ir viendo de que va la distribución linux, para ello lo puedes hacer desde el blog descargar beini que reúne todas las versiones de esta fabulosa distribución.

La

segunda herramienta es el Minidwep-gtk,

que tiene la forma de una mancha azul, al igual que su hermano, el minidwep-gtk

es capza de hackear las redes wifi que tengan el cifrado WEP (en unos minutos)

y WPA (mediante diccionario, capturando el handshake).

La tercera herramienta es el reaver, que se ha implementado en la versión 1.2.5 del beini con ella seremos capaz de reventar las contraseñas WPA de los routers que tengan activada la función WPS, por si no lo sabes, el WPS, es un botón que viene en los routers, con el cual nos podemos conectar a Internet sin introducir la clave wifi. Es una función muy útil, así como también muy perjudicial, si no tenemos cuidado de protegerla bien.

Bueno, estas son las tres herramientas principales del beini, claro que también puedes usar la consola para introducir comandos, como por ejemplo; aircrack-ng, airodump-ng, entre otros.

La tercera herramienta es el reaver, que se ha implementado en la versión 1.2.5 del beini con ella seremos capaz de reventar las contraseñas WPA de los routers que tengan activada la función WPS, por si no lo sabes, el WPS, es un botón que viene en los routers, con el cual nos podemos conectar a Internet sin introducir la clave wifi. Es una función muy útil, así como también muy perjudicial, si no tenemos cuidado de protegerla bien.

Bueno, estas son las tres herramientas principales del beini, claro que también puedes usar la consola para introducir comandos, como por ejemplo; aircrack-ng, airodump-ng, entre otros.

¿Pero

porque debo conocer el beini? Muy sencillo, si estas preocupado porque nadie te

robe tu clave wifi y se conecte a Internet sin tu consentimiento, es mejor,

conocer los puntos debiles de tu red, asi para que puedas tomar precauciones y

corregir esta debilidad. Puedes bajar el beini desde este enlace.

Ademas, siempre es bueno conocer este tipo de herramientas, ya que ademas no se sabe cuando la podemos necesitar.

Recuerda que si este articulo te ha sido de ayuda, puedes compartirlo por algunas de las redes sociales a las que pertenezcas.

Ademas, siempre es bueno conocer este tipo de herramientas, ya que ademas no se sabe cuando la podemos necesitar.

Recuerda que si este articulo te ha sido de ayuda, puedes compartirlo por algunas de las redes sociales a las que pertenezcas.

¿Qué es

Beini?

Con la

reciente proliferación de redes domesticas inalámbricas (IEEE 802.11) la

temática de la seguridad de dichas redes se convirtió en un foco de atención.

Beini es una herramienta diseñada para comprobar el nivel de seguridad de las

redes inalámbricas.

Beini: Un

sistema completo desarrollado para comprobar la seguridad de las redes

wireless, basado en Tiny Core Linux. FeedingBottle, la GUI de aircrack-ng de

Beini.

Beini es

una mini distribution GNU/Linux que les va a permitir probar la seguridad de un

punto de acceso Wifi. También, que esta basada en Tiny Core Linux, y que es muy

ligera pues con un peso de 47 Mb, el peso del archivo de descarga.

Sin

embargo, Beini, tiene una particularidad.Tiene numerosas herramientas, entre

las que podemos citar algunas: Aircrack-ng, Minidwep-gtk, Bib, etc.

También

entre esas aplicaciones se encuentra FeedingBottle: un programa de una

facilidad de uso digna de destacar. A modo de ejemplo, me comenta un amigo que

le ha permitido obtener la clave WEP de un punto de acceso Wifi en menos de

ocho minutos, y todo ello con una EeePc 701.

¿Para qué

sirve Beini?

Con

respecto a Beini, ciertamente que tiene un doble uso. Positivo y Negativo. El

primero, es el de servir a probar la seguridad del propio punto de acceso. El

segundo lamentablemente puede servir para piratear el del vecino, NO lo hagas,

es un delito y puedes tener problemas.

En ambos

casos, todas las herramientas funcionan muy bien. Si a todo ello agregamos que

al criptado WEP habria que echarlo al olvido, pues es tremendamente fácil. Sin

contar que siempre es muy posible forzar el acceso a un punto WiFi a pesar de

un criptado WPA/WPA2, con la ayuda de un buen diccionario de claves.

CÓMO INSTALAR BEINI EN UNA MÁQUINA VIRTUAL PASO A PASO

Con esta entrada os queremos enseñar a instalar Beini, o cualquier otro programa que corra sobre linux, como Wifiway, Wifislax o BackTrack, en una máquina virtual, en este caso lo vamos a utilizar VirtualBox.

A continuación puede descargar los programas utilizados:

VirtualBox-4.3.12

Beini 1.2.2

También puede usar cualquier otra versión de Beini, u otra máquina virtual, como es el caso de VMware, muy similar e igualmente popular.

Todas las versiones de Beini

VMware para windows

VMware para linux de 32 bit

VMware para linux de 64 bit

Una vez descargados los programas arriba citados ya podemos empezar con la instalación. Este proceso es sencillo, y no lo hemos detallado en esta entrada, pero más abajo encontrará un videotutorial que le ayudará en si tiene alguna duda. Para comenzar, instalaremos nuestra máquina virtual, en nuestro caso hemos decidido elegir VirtualBox, pero también puede utilizar VMware u otras máquinas virtuales. Esta instalación es muy simple y no necesita de conocimientos avanzados en informática.

Después de instalar VirtualBox en windows, procedemos a crear una nueva máquina virtual dentro del programa, para ello haremos clic en “Nueva”, tal y como indica la siguiente captura.

Daremos a la nueva máquina un nombre identificativo y lo que es más importante, seleccionaremos que sea de tipo “Linux”. Nótese que si en el nombre de la máquina añadimos la palabra “Linux”, automáticamente se nos cambiará el tipo de sistema operativo.

Concluimos la instalación con las opciones por defecto que se nos presentan en las siguientes ventanas de instalación. Esta configuración por defecto será suficiente para nuestro fin. Una vez creada con éxito nuestra máquina virtual, debemos de montar en ella la imagen ISO de nuestro programa, en nuestro caso Beini. En las siguientes imágenes puede ver como se realiza.

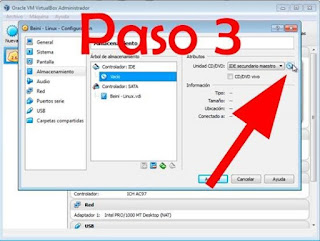

El primer paso es hacer clic sobre la pestaña de “Almacenamiento”.

El segundo paso es hacer clic sobre la categoría “Controlador: IDE” en la posición que dice Vacía.

Después de esto haremos clic sobre el CD debajo de la sección de “atributos” tal y como se muestra en la imagen siguiente.

Una vez hecho esto, se nos abrirá una ventana en la cual buscaremos la imagen ISO de Beini en nuestro ordenador, y con ello habremos concluido el proceso de instalación de una máquina virtual en nuestro sistema Windows, con sistema Linux y haber acoplado un programa sobre él.

Instalacion

en disco duro

Descargar

la imagen ISO de Beini

Lo

primero y fundamental es descargar el programa de Beini. En beini.es podrá

descargar gratuitamente la imagen ISO de Beini, para ello diríjase a la sección

“Descargas” de esta página y seleccione la versión que le interese. Si desea

conocer las novedades que incorpora cada versión le invitamos a que lea las

entradas anteriores que tenemos dedicas a las cinco versiones de Beini, desde

la 1.2.1 a la 1.2.5.

Grabar

Beini en un USB, CD o tarjeta SD

Debe

de saber que Beini, al igual que otros programas similares, es una mini

distribución del sistema operativo linux. Esto quiere decir que no podrá

ejecutarlo directamente con Windows. Debido a esto tenemos dos opciones:

Usar

Beini con la ayuda de una máquina

virtual: Lo que hace la máquina virtual

es emular un ordenador dentro de su ordenador. Si usas Beini con una máquina

virtual podrá ejecutar Beini como “un programa más” dentro de su ordenador,

pero con ciertas restricciones. Si elige esta opción le recomendamos la

utilización de VirtualBox o VMware.

Ejecutar

Beini como CD-Live: Esta es la manera

más fácil de usar Beini. Para ejecutar Beini como CD-Live debemos,

primeramente, descomprimir el archivo rar que hemos descargado previamente. Una

vez descomprimido y localizado el archivo iso, imagen iso de beini, debemos de

grabarlo en un cd. Esto convertirá el cd, en un Cd-live, o cd de arranque el

cual ya incorpora en si mismo linux. En ningún caso se verá afectado el sistema

operativo original. También podrá grabar Beini en un pendrive USB booteable o

tarjeta SD boteable, ambos habría que botearlos, pero eso lo explicaremos en

otra entrada.

Cambiar

la configuración del arranque de la BIOS de nuestro ordenador.

Este

paso es fundamental y necesario si has decidido grabar un CD o Bootear un USB o

SD . Es un paso muy sencillo, simplemente deberá reiniciar su ordenador y

entrar en la BIOS. Para ello cuando esté comenzando el inicio deberá pulsar una

de las siguientes teclas: tecla “Supr“, tecla “Del“, tecla “F2“,

“Ctrl+Alt+Esc“, tecla “F1“, tecla “F10“, “Ctrl+Alt+S“, tecla “Esc“… esto

dependerá de su ordenador pruebe y dejenso un comentario con su marca y tecla

para acceder a la BIOS, así ayudará a otros usuarios. Si no da con qué tecla

debe de pulsar, déjenos un mensaje con su marca de ordenador y nosotros le

ayudaremos.

Una

vez dentro de la BIOS deberemos de ir a la sección “Boot” y poner como primera

opción de arranque nuestro CD para ello seleccionaremos “CD/DVD” también puede

aparecer como “Optical Disk” o similares. Una vez cambiado esto, guardaremos

cambios y saldremos de la BIOS.

Después

de esto introduciremos el CD en nuestro ordenador con el programa de Beini

grabado y reiniciaremos nuestra computadora una vez más. Vemos que esta vez ya

ha arrancado con Beini.

Una

vez dentro de Beini le recomendamos seguir cualquiera de los tutoriales o

videotutirales que podrá encontrar en otras entradas de nuestra página.

Le

recordamos que usar Beini para hackear redes wireless que no son nuestras y no

estamos autorizados para ello puede ser un delito en su país, use este programa

bajo su responsabilidad y con mesura.

Si

el chip de su ordenador no es compatible con Beini, te aconsejamos la

adquisición de un adaptador wifi compatible

Como

usar beini

Sacar claves WEP, claves Wifi Infinitum, claves inalambricas,

etc…

Requisitos

Disco de Beini 1.2.1, Beini 1.2.2, Beini 1.2.3 (Cualquier versión), si no lo tienes puedes descárgalo desde este aquí. Yo use Beini 1.2.2.

Computadora con lector de unidad CD/DVD.

Tarjeta compatible con disco Beini. La lista aqui!

Disco de Beini 1.2.1, Beini 1.2.2, Beini 1.2.3 (Cualquier versión), si no lo tienes puedes descárgalo desde este aquí. Yo use Beini 1.2.2.

Computadora con lector de unidad CD/DVD.

Tarjeta compatible con disco Beini. La lista aqui!

Introducir el disco Beini en la unidad lectora, y

posteriormente reiniciar la computadora.

Al reiniciar se

cargara Beini, esperar un par de minutos o menos hasta que aparezca el

escritorio de Beini.

En el menú buscar el

icono de un biberón llamado FeedingBottle y darle clic

Aparece un mensaje

confirmando usarlo, daremos clic en YES.

Nos pide seleccionar

una tarjeta de red inalámbrica para usarla. Seleccionamos la que queramos,

esperamos que el mensaje se pongas en Wlan0 y damos en Next como en la imagen (En caso de que no

aparezca ninguna tarjeta de red, no será posible usar el Beini no continues).

Aparece un cuadro donde

nos pide configurar la búsqueda de señal, recomiendo dejarlo por defecto como

viene.

Darle clic en SCAN y esperar 30 segundos en lo que busca

las señales WEP y WAP, pero que solo mostrara las WEP.

Al terminar el

escaneo, en el cuadro de APs Information se mostraran las redes; si

seleccionamos 1 de ellas en el cuadro de Clients Information muestra los clientes y paquetes que

trabajan en ese instante con la señal. Escoger la que tenga más intensidad de

señal y 1 cliente o más, esto hará mas hábil la búsqueda de la clave, y darle

clic en NEXT.

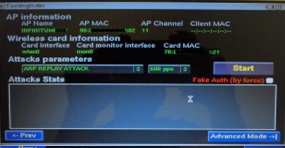

Estando dentro, darle

clic en CAPTURE para capturar datos (Beacons y #Data) que

es la ventana de abajo llamada “Airodump

–ng”

Enseguida darle clic

en FAKE AUTH(By Force) y nos saldrá un cuadro que asocia al

programa con la dirección MAC del Router/Modem que queremos sacar la clave.

Darle clic en ACCESS TO

INFORMATION y

darle clic enseguida a START.

Ya conectado el Fake

Authentication, nos deberá mostrar en el cuadro Airodump

–ng la red

abierta, en ingles Open = OPN mostrada en Authentication = AUTH como en el cuadro rojo. Quiere decir

que ya estamos conectados al modem aunque sin señal de internet. Solo resta lo

mas facíl que es meter peticiones (Beacons) las cuales generan datos (#DATA).

Para eso hacer seleccionar el cuadro blanco AUTO RUN y todos los botones aparecerán

Morados. Darle clic enseguida al botón INTERACTIVE 0841(-2) para inyectar más tráfico de datos y

hacer crecer el número de #DATA.

Se darán cuenta que

los datos se incrementan en velocidad rápida y constante y pasan de cientos a miles.

De 25000 a 30000 datos (#DATA)

es suficiente para sacar la contraseña, esperar un par de minutos a que lleguen

a esos datos.

Llegando de 25000 a

30000 datos, darle clic al botón START CRACK y esperar a que el programa saque la

contraseña.

Y Vualá! Beini

nos ha dado la contraseña WEP de

10 caracteres :)

Hackear Redes Inalambricas

Wifislax

ahora estudiaremos un sistema operativo que nos permitira escanear redes inalambricas y basicamente nos permitira realizar un escaneo a estas.

es una distribucion de Linux basada en Slackware, esto tambien nos permite comprobar la seguridad de nuestra red, este blog lo hemos echo con el fin de apoyarnos en este para comprobar la seguridad de nuestras redes y con ello saber si tenemos nuestra red vulnerable hacia personas mal intencionadas que quieran interceptarnos.

Una de las formas que los entusiastas de la tecnología tenemos de introducirnos en el mundo de la seguridad es realizando auditorías de redes inalámbricas. De acuerdo, no es lo mismo que hackear

una base de datos del FBI, pero es un comienzo. Además es necesario

tener en cuenta que, cuanto más sepamos sobre las debilidades de las

redes wifi, mejor podremos proteger la de nuestro hogar. Esta debe ser

siempre la premisa a la hora de empezar a realizar este tipo de

procedimientos: el aprendizaje. Es bueno conocer cómo funcionan y qué

debilidades tienen las distintas redes wireless para implementar mejores medidas de seguridad, pero todo este conocimiento sólo debe usarse con fines legítimos.

Existen distintas suites de scripts y programas

con interfaz gráfica que podemos instalar en cualquier distribución

Linux para analizar el tráfico de una red cualquiera, ya sea cableada o

no. Algunos de los más famosos son Wireshark o Ettercap, que junto con

otras herramientas como Angry IP Scanner nos pueden servir para conocer

todo lo que deseamos sobre cualquier red. Sin embargo, conseguir todas

estas herramientas por separado puede suponer un pequeño dolor de

cabeza.

Ya existen distintas distribuciones Linux enfocadas a la seguridad informática.

Algunas son de propósito general como Kali Linux —anteriormente

conocida como BackTrack—, mientras que otras son mucho más

especializadas. Es el caso de las que van dirigidas única y

exclusivamente a la auditoría de redes wireless, aunque tanto en estas como en las de propósito general vamos a encontrar las herramientas antes mencionadas.

En este artículo nos vamos a centrar en wifislax, enfocada a la auditoría de redes inalámbricas. Vamos a intentar mostrarte qué necesitas y qué debes hacer para poder hackear

una red wifi con ella todo ello, por supuesto, con el objetivo de

aprender y saber qué debes hacer para reforzar la seguridad de tu wireless doméstico. Cualquier uso indebido que hagas de esta guía es única y exclusivamente responsabilidad tuya.

¿Qué necesitas para usar wifislax?

En primer lugar necesitas un adaptador wifi con capacidad para modo monitor e inyección de paquetes.

Antes que conseguir una imagen ISO de la distribución, asegúrate de

que, si tienes una tarjeta de red inalámbrica —ya sea interna o

externa—, esta se puede usar en modo monitor y se puede utilizar para

realizar inyección de paquetes. Más adelante ya llegaremos a qué son

estas cosas, pero por ahora te interesa saber qué tarjetas se pueden

usar con wifislax y cuáles no. Tienes una relación completa de las

mismas en el foro de Seguridad Wireless.

Lo siguiente es descargar una imagen ISO de la última versión de wifislax.

Una vez la tengas, tienes varias opciones: descomprimir la ISO en un

LiveUSB usando programas como UNetbootin para usarlo en tu PC,

instalarlo en tu PC o instalarlo en una máquina virtual.

Nosotros personalmente te recomendamos instalar wifislax en una máquina virtual, principalmente por varias razones:

- Aunque se puede usar como una distro de propósito general, lo que nos interesa de verdad son los programas de auditoría. No consumen muchos recursos, por lo que no es necesario hacer un fresh install en tu ordenador.

- Si utilizando tu ordenador principal y estás usando otras herramientas en otro sistema operativo, de esta forma podrás seguir haciendo un uso normal mientras realizas la auditoría.

- Slackware es una distro veterana y en ella se basa wifislax, pero para usuarios no familiarizados con Linux puede ser difícil de utilizar y cuenta con una librería de software third party más limitada que otras distribuciones.

Para tener wifislax configurado en una máquina virtual primero descargamos VirtualBox y lo instalamos en nuestro sistema operativo. Cuando lo hayamos hecho lo abrimos y hacemos clic en Nueva. Aparecerá un cuadro de diálogo, en el que tendremos que poner nombre a la máquina virtual y especificar el tipo de sistema operativo. En nuestro caso la llamaremos wifislax. En cuanto al tipo seleccionamos Linux y como versión other Linux (64-bit).

Hacemos clic en siguiente para asignar la cantidad de RAM que tendrá nuestra máquina virtual. Para evitar contratiempos yo he asignado 2 GB, pero se puede destinar menos memoria volátil si es preciso.

El siguiente paso nos lleva a la creación del disco duro virtual. Aceptamos los valores por defecto en todo lo que tenga que ver con este disco duro —son varios pasos— y continuamos.

La máquina virtual ya estará creada. Ahora cuando la

arranquemos nos aparecerá el siguiente cuadro de diálogo pidiéndonos la

ubicación de la imagen ISO de wifislax:

Le indicamos dónde la hemos guardado y ya podemos arrancar el sistema en modo live.

Este modo nos permite probar el sistema operativo sin necesidad de

instalarlo, pero tiene una pega que nos interesa sortear para poder usar

wifislax correctamente: un LiveUSB, LiveCD o LiveDVD no tiene un sistema de archivos persistente, con lo que cualquier cambio que hagamos no se guardará.

Para instalar wifislax tenemos que ir a Menú > Sistema > Instalación de wifislax > wifislax Installer GUI. A partir de aquí el proceso es totalmente automático

y el instalador lo hará todo por nosotros. Primero instalará el sistema

operativo y después el cargador de arranque GRUB2. Cuando haya

terminado de instalarlo todo, si reiniciamos la máquina virtual ya

tendremos un wifislax perfectamente operativo.

Cómo usar wifislax para auditar redes inalámbricas

Antes de entrar en materia sobre la auditoría de redes en wifislax, conviene aclarar que hay dos tipos de herramientas: manuales y automáticas.

Algunas se ejecutan en modo texto, mientras que otras tienen una

interfaz gráfica propiamente dicha. A continuación comentaremos cómo

funcionan y cómo se usan estas herramientas.

Aircrack-ng, la mejor herramienta para auditar redes wifi

La terminal de Linux es una herramienta muy poderosa.

Gracias a ella podemos realizar tareas administrativas hilando muy, muy

fino. Ninguna herramienta gráfica puede llegar tan lejos. Cuesta más

teclear una instrucción en la terminal que hacer unos cuantos clics, de

acuerdo, pero se puede llegar mucho más lejos escribiendo que clicando.

Ocurre lo mismo con la auditoría de redes inalámbricas. Aircrack-ng es una suite de auditoría de redes para la terminal,

pero que es increíblemente poderosa y que nos permite realizar un

amplio espectro de pruebas para saber lo bien o mal protegida que está

una red inalámbrica.

Para empezar a usar Aircrack-ng primero es necesario colocar la tarjeta de red wifi en modo monitor,

algo que ya mencionamos antes. Esto significa que la tarjeta podrá

escanear su entorno para detectar tantas redes como estén a su alcance.

Se realiza mediante el siguiente comando:

airmon-ng start wlanX

Donde X es el número que se le asigna a nuestra interfaz inalámbrica wlan. Si tenemos más de una a la primera se le asignará el cero, a la segunda el 1 y así sucesivamente. Podemos ver nuestras tarjetas de red inalámbricas con el comando iwconfig. La salida que nos debería devolver airmon-ng sería algo parecido a esto:

Lo siguiente es escanear el entorno en busca de redes wifi. Para ello utilizamos el siguiente comando:

airodump-ng monX

Donde X es el número que se asigna al monitor en que se convierte la tarjeta —generalmente es mon0—. Es conveniente dejar que la tarjeta escanee el entorno durante unos minutos. Una vez tengamos la suficiente información, nos fijamos en la que tenga el parámetro PWR más alto.

Este parámetro aparece con un valor negativo, con lo que conviene

recordar que cuanto más cerca de cero está dicho valor, mayor es —dicho

de otra manera, -1 es mayor que -40—. Esto nos permite

conocer qué red tiene la intensidad más alta, con lo que es una buena

candidata para empezar a realizar una auditoría.

Esto significa que debemos fijarnos en el BSSID —dirección MAC de la

red inalámbrica— y el canal en el que se encuentra. Ahora tendremos que realizar un escáner mucho más detallado,

incluyendo parámetros como el ya mencionado BSSID o el canal de la red,

así como un archivo de captura de todos los datos de dicha red. El

comando que usaremos quedará tal que así:

airodump-ng -c --bssid -w monX La salida que nos debería devolver la pantalla debería ser algo similar a esto:

Los distintos tipos de ataque de Aircrack-ng

Es conveniente dejar también que el escáner se tome su tiempo de forma que se puedan acumular tantos data como sea posible,

ya que esto luego nos facilitará mucho la tarea de ejecutar pruebas de

ataque. También conviene aclarar que, dependiendo del tipo de cifrado de

la contraseña de la red, habrá que proceder de distintas maneras:

- Si se trata de una contraseña cifrada mediante WEP, será necesario desautenticar un cliente y autenticarse como falso cliente antes de intentar atacar mediante inyección de paquetes ARP.

- Si se trata de una contraseña cifrada usando WPA o WPA2 no podremos recurrir a la autenticación falsa, con lo que habrá que intentar conseguir paquetes ARP atacando directamente a un cliente legítimo.

Dicho esto, conviene mencionar que Aircrack-ng tiene a su disposición cinco tipos de ataque, cada uno con distintas características:

- Ataque 0: se utiliza para desautenticar a un cliente conectado a la red a la que estamos atacando. Sirve para redes con cifrado WEP y WPA.

- Ataque 1: sirve para crear un cliente falso que se conecta a la red en la que hemos desautenticado a un cliente legítimo. Es la puerta de entrada al resto de ataques cuando tratamos con una red con cifrado WEP, ya que en las WPA no funciona y es necesario intentar atacar usando un cliente legítimo.

- Ataque 2: nos permite inyectar paquetes ARP en una red para intentar conseguir la clave wifi cifrada. Con este tipo de ataque elegimos qué paquete vamos a intentar reinyectar.

- Ataque 3: realiza inyección automática de paquetes ARP y es el más efectivo cuando tratamos con un cliente legítimo conectado. Cuando lanzamos el ataque intenta conseguir un paquete ARP de dicho cliente, y en cuanto lo tenga empezará a reinyectárselo de forma automática.

- Ataque 4: lo que hace es lanzar un ataque por saturación al router objetivo. Hoy en día es muy poco efectivo, debido a que los enrutadores identifican el ataque como tal y no devuelven respuesta alguna.

Para realizar estos ataques tendremos que abrir una terminal nueva, ya que airodump-ng

seguirá escaneando hasta que nosotros le digamos que pare y nos

conviene que siga haciéndolo mientras realizamos los distintos ataques

para que también capture cómo responde la red objetivo.

Cómo realizar pruebas de ataque en cifrados WEP

Conviene aclarar para quienes no lo sepan que el cifrado WEP es más débil que el WPA.

La seguridad de las redes wifi protegidas con este tipo de cifrados no

es muy alta, ya que son “relativamente fáciles” de romper.

Para poder ejecutar una prueba de ataque sobre una red cuya clave está protegida con un cifrado WEP en primer lugar tenemos que desautenticar a un cliente conectado al punto de acceso al que atacamos —también sirve con redes WPA—. Esto se realiza con el siguiente comando:

aireplay-ng -0 X -a -c monX

Donde -0 indica el tipo de ataque que vamos a realizar —una desautenticación de un cliente conectado— y X el número de veces que vamos a lanzarlo. Si dejamos el valor a cero lo hará de forma indefinida.

Lo siguiente es autenticarnos como un cliente falso. Para ello utilizamos esta instrucción:

aireplay-ng -1 0 -e -a -h monX

Una vez que lo hayamos conseguido, ya podemos empezar a inyectar paquetes ARP. Para ello utilizamos el siguiente comando:

aireplay-ng -3 -b -h monX

La MAC del cliente falso vendrá determinada por la de nuestra tarjeta de red —que podemos saber usando el comando ifconfig—.

Conviene dejar pasar un tiempo prudencial hasta que por fin tengamos

paquetes ARP con los que poder intentar descifrar la clave de la red,

cuanto más mejor. En cuanto a cómo obtenerla, de eso hablaremos más

adelante.

Cómo realizar pruebas de ataque en cifrados WPA

Como ya establecimos antes, WPA es un cifrado de una seguridad mayor que WEP.

Descifrar la contraseña de una red wifi protegida por este tipo de

encriptado cuesta bastante tiempo, lo que puede requerir varios intentos

hasta que por fin se logre.

El procedimiento a seguir es muy similar al que explicamos anteriormente. Primero desautenticamos un cliente conectado para obtener el handshake con el comando que ya explicamos:

aireplay-ng -0 X -a -c monX

Ahora bien, si intentamos auntenticar un cliente falso el script

nos devolverá un mensaje de error. Para intentar descifrar una clave

WPA, una vez realizada la desautenticación del cliente, es necesario intentar inyectar paquetes ARP en uno legítimo en lugar de en uno falso. Para ello usamos de nuevo el ataque 3, pero con una ligera variación:

aireplay-ng -3 -b -h monX

De nuevo volvemos a dejar que el script trabaje durante un buen rato. El siguiente paso es intentar descifrar la clave de la red wifi, que pasamos a explicar ahora.

Cómo hackear la contraseña de la red wifi

Llegamos al quid de la cuestión: saber si todo el trabajo y el tiempo invertido han servido para algo.

Tu PC se ha pegado unas cuantas horas intentando obtener los

suficientes datos para descifrar la contraseña de la red wifi sobre la

que estás ejecutando las pruebas, así que hay que saber si lo que

tenemos es suficiente. Para ello usaremos el siguiente comando para los

cifrados WEP:

aircrack-ng -b .cap

La cosa se complica un poco en el caso de los cifrados por WPA pero el comando es básicamente el mismo:

aircrack-ng -b -w .cap

Lo realmente espinoso del asunto es la generación de un diccionario para cifrados WPA. En wifislax hay scripts que generarán uno por ti de forma automática, pero pueden tardar mucho, mucho tiempo. En el momento de escribir esta guía, el script

que utilicé yo tardaba más de un año en darme un diccionario completo

que poder usar. Por otra parte, puedes intentar conseguir alguno ya

creado en Internet que te facilite las cosas.

Si todo está como debe, Aircrack-ng debería mostrarte la clave de la red wifi.

Herramientas automáticas de auditoría de redes

wifislax está equipado con multitud de scripts de auditoría automáticos

que resolverán en pocos pasos todo el proceso que acabamos de comentar.

Incluso Aircrack-ng tiene su propio proceso automático que elimina la

necesidad de usar todos estos comandos, aunque yo personalmente

encuentro que ejecutar los comandos de forma manual es mucho más

efectivo —ya hemos hablado de lo poderosa que es la terminal de Linux—.

En este sentido, la herramienta automática que mejor me ha funcionado es wifi-Eye.

La necesidad de tener un diccionario guardado para descifrar la clave

de la red WPA es imperiosa, de eso no hay forma de librarse. Ahora bien,

es una adaptación a script de toda la suite Aircrack-ng muy bien hecha y que funciona estupendamente bien.

Esta herramienta no sólo permite realizar auditorías de redes inalámbricas, sino que también permite realizar intercepción de comunicaciones mediante ataques man-in-the-middle o MITM. Si tienes un diccionario de palabras con el que trabajar, WiFi-Eye te facilitará mucho el proceso.

BLIBLIOGRAFIA

tomado de:

https://www.youtube.com/watch?v=EPWf72nGofQ

http://pokoxemo.blogspot.com.co/2012/08/descarga-beini-gratis-por-mediafire.html

https://ingenieriaensistemasuat.wordpress.com/2013/01/09/manual-beini-para-sacar-contrasenas-wifi-paso-por-paso-wepcon-imagenes/

http://www.malavida.com/es/guias-trucos/hackear-redes-wifi-con-wifislax-006259#gref

Comentarios

Publicar un comentario